XSS itu apasi ?

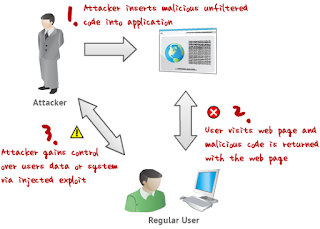

XSS atau yang merupakan singkatan dari Cross Site Scripting merupakan salah satu bentuk gangguan berupa Code Injection Attack atau serangan injeksi kode.

Penyerang yang merupakan orang luar menyisipkan code – code berbahaya yang biasanya berbentuk Javascript, VBScript atau bahkan client script code. Maksud dari client script code adalah suatu halaman dari web yang ditujukan pada penggunaan user atau client.

Oleh karena itu meskipun terkesan sepele XSS ini sangatlah dikeluhkan oleh para developer web atau aplikasi yang akan mempublish hasil projectnya. Ketika keamanan mereka berhasil dibobol dan XSS sudah disusupkan maka akan sangat sulit diatasi dan lebih merepotkan lagi ketika sudah banyak diakses oleh banyak user. User sebagai pihak awam yang paling terkena dampaknya pasti menganggap pihak developer lah yang membuat code berbahaya secara sengaja, padahal itu adalah ulah orang luar dengan XSS-nya.

Sumber : https://www.nesabamedia.com/pengertian-xss/

Proof :v

[+] Title: IceWarp WebMail Cross-Site Scripting Vulnerability

[+] Date: 2020/01/27

[+] Author: Lutfu Mert Ceylan

[+] Vendor Homepage: www.icewarp.com

[+] Tested on: Windows 10

[+] Versions: 11.4.4.1 and before

[+] Vulnerable Parameter: "color" (Get Method)

[+] Vulnerable File: /webmail/

[+} Dork : inurl:/webmail/ intext:Powered by IceWarp Server

# Notes:

An attacker can use XSS (in color parameter IceWarp WebMail 11.4.4.1 and before)to send a malicious script to an unsuspecting Admins or users. The end admins or useras browser has no way to know that the script should not be trusted, and will execute the script. Because it thinks the script came from a trusted source, the malicious script can access any cookies, session tokens, or other sensitive information retained by the browser and used with that site. These scripts can even rewrite the content of the HTML page. Even an attacker can easily place users in social engineering through this vulnerability and create a fake field.

# PoC:

[+] Go to Sign-in page through this path: http://localhost/webmail/

[+] Add the "color" parameter to the URL and write malicious code, Example: http://localhost/webmail/?color="><svg/onload=alert(1)>

[+] When the user goes to the URL, the malicious code is executed

Example Vulnerable URL: http://localhost/webmail/?color="><svg/onload=alert(1)> (Payload: "><svg/onload=alert(1)>)

# Demo Pictures:

[+] https://i.hizliresim.com/yGY6Zj.png

Source : https://cxsecurity.com/issue/WLB-20200102059

XSS Payload. ? https://pastebin.com/raw/6s1PDYvg

0 Komentar